Benutzerspezifische Werkzeuge

|

Mit Mut an die Digitalisierung. Das Internet ist Schuld! Hä? Sind wir völlig verrückt geworden? Vielleicht, aber vielleicht auch nicht. Wir stellen nachfolgend Eigenschaften des Netzes zur Diskussion, die - so meinen wir - für viel Verwirrung in der Arbeitswelt verantwortlich sind. Digitalisierung, künstliche Intelligenz, agile Strategie - wir befinden uns mitten in einem Wandel. Daran, dass die alten Rezepte auf Dauer weiter funktionieren werden, glauben die wenigsten. Wie lange trägt unser Geschäftsmodell noch? Wann wagen wir den Übergang zu neuen Lösungen? Tragen die Kollegen den Wandel mit? Home OfficeUmgangssprachlich für Unterwegs-Büro mit allen interaktiven Unterlagen im mobilen Zugriff und zum Zeit-versetzten, situativen, kreativen Arbeiten. Es steht nicht Arbeitzeit, sondern Aufgaben-Erfüllung im Vordergrund, weshalb mit dieser zeitweisen Arbeitsform auch der individuelle Arbeits-Freizeit-Ausgleich (work life balance) verbunden wird. Grundsätzlich entstanden, um ohne Anfahrtswege Konferenzen und Projekte zu bearbeiten. Grundlage einer längeren, geplanten Auszeit (Sabbatical, Pflege-, Alters- und Eltern-Teilzeit). Der getunnelte Zugang zu Büro-Lizenzen und Live Daten basiert auf einem Hardware USB-Adapter für unterschiedliche Betriebssyteme, der unsererseits konfiguriert zur Verfügung gestellt wird.

PasswortWie lautet Ihr Computer-Passwort? Vermutlich nicht "Passwort", das wäre zwar einfach, aber ziemlich leicht zu knacken. Wahrscheinlich lautet es aber auch nicht "¼4%FJ§)JDC)T?SLFL&Ss{\-" oder so ähnlich. Ein solches Single Signon Passwort wäre zwar ziemlich sicher, aber kein Mensch könnte es sich merken. Neben der eigenen Anmelde-Kennung wird ein Zugangs-Kennwort überall verlangt. Dieses ist mindestens 12 Stellen lang. Als Merk-Empfehlung bieten sich Kinderreime und Lieder, jedoch nicht der eigene Geburtstag oder die Kombination der Kindernamen an. Banale Aufzählungs-Passwörter (1234567) und bereits verwendete Kennungen werden zurück gewiesen. Zwei-Faktor-Anmeldung trennt Ihre im Anmelde-Browser abgespeicherte Kennung vom notwendigen Zufallscode auf einem separaten Gerät (RFID Chip, SMS TAN, App Generator). Der zweite Faktorschlüssel gilt nur eine begrenzte Zeit und verfällt dann, um den Diebstahl Ihrer Login-Identität zu verhindern. Wir empfehlen dieses zweistufige Verfahren für alle Online-Transaktionen (PayPal, Google, Amazon, S-ID Check).

Internet der DingeAbgekürzt IoT, zeichnet das Bild von sich selbst-abstimmenden Fertigungsmaschinen und Prozess-Takt, der Folgeschritte (Versand, Etikettierung) vorausschauend eigenständig veranlasst. Solch eine Ereignis- und Geräte-Verkettung ist nur so gut, wie die hinterlegte Logik und Programmierung. Daher werden Arbeitsplatz-Anforderungen bei uns sich vom Maschinenbediener zum Maschinenflüsterer entwickeln (Datenschutz by Design).

RedundanzUm die Wahrscheinlichkeit eines elektronischen Komponenten-Ausfalls zu reduzieren, werden massgebliche Elemente mehrfach ausgelegt und zeitgleich betrieben. Festplatten-Defekte werden durch andere Speicherpools übernommen, Kommunikationsstrecken auf eine alternative Route umgelegt. Dazu zählt auch die permanente Überwachung des Netzwerk-Verkehrs mit Anpassung unser Filterregeln gegen Eindringungs-Versuche (firewall, SNMP, TLS, Honeypot DMZ) im Leitstands-Monitor. Geheimagent in eigener SacheVerschlüsselung und Verschwiegenheit sichern ein sorgenfreies Leben. Sprechen Sie nicht nur in der Familie und mit Freunden über ein Einbruchs-sicheres Haus, sondern schliessen Sie auch Türen und Fenster zu Ihren persönlichen Informationen. Was in der analogen Welt der Haustür-Schlüssel ist im digitalen Alltag unser PIN-Code.

Durch die Miniaturisierung sind Ihre Zugangsdaten (Playstation, Smartphone, Smart TV, Fritzbox) in Geräte-Festplatten und Speicherchips abgelegt. Gehen Sie auf Nummer sicher, indem Sie diese Elektronik nur mit Datenschutz Klausel zur Reparatur abgeben oder setzen vorher alles auf Werkseinstellung zurück. Gleiches gilt für Fachgerechte Vernichtungs-Erklärungen für defekte Speicher, sofern Sie nicht wünschen, dass Ihre Geräte auf Verkaufs-Plattformen landen (eBay, Schnäppchenmarkt, Zweitverwendung in Schulen). Nutzen Sie ebenfalls mit Datenschutz-Fokus Leihwagen und löschen Sie gekoppelte Geräte und Ihre Navigations-Einstellungen (gesunder Menschenverstand).

Ach ja, und probieren Sie doch mal, ganz im Geheimdienst ihrer Majestät, Abhörsichere Kommunikation und Chat. Unsere Miss Moneypenny erreichen Sie dort unter der Zentrale Kennung @concierge - auf WiederChat miteinander.

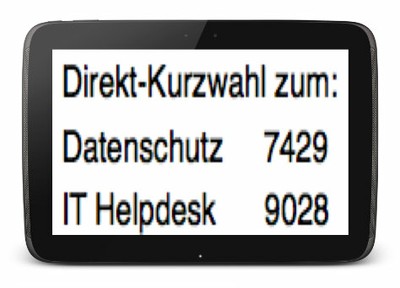

Ansonsten und für alle Fälle (Diebstahl, Verlust) die beiden wichtigen, Standort-übergreifenden Notfall-Nummern (Konto Deaktivierung, Fern-Löschung) in unser Firmengruppe.

DigitalisierungNatürlich haben Wissenschaftler und Politik längst gewisse Vorstellungen. Grundsätzlich steht der Begriff für den Übergang von analoger zu digitaler Technik, also von Hardware-Technik zu Software-Vernetzung und damit Bildschirm-Arbeit (Tablet PC) statt Ausdruck-Ansicht (Papierbelege). Alle Aspekte unser Gesellschaft und Zusammenarbeit (eGovernment, eFahrzeuganmeldung) sind von dieser Idee der Automatisierung von Routine-Tätigkeiten geprägt. Daher spricht man auch von der digitalen Transformation, also vom Übergang in die meistens mit 4.0 bezeichneten Prozesse (Industrie4.0, Verwaltung4.0).

|

|